Cómo pueden las entidades financieras proteger los sistemas inalámbricos de presentaciones contra filtraciones de datos y otras vulnerabilidades

- BenQ

- 2022-12-19

En la práctica, el sector financiero es uno de los más sensibles en cuanto a cualquier fallo de seguridad informática. Desde piratas informáticos que exponen los datos de clientes hasta filtraciones de inminentes salidas a bolsa, cualquier vulneración de datos, o incluso la mera infección para tales vulneraciones, podría resultar fatal para la reputación de la entidad financiera y, muy probablemente, conllevar responsabilidades legales. Por otra parte, el sector financiero es también uno de los más susceptibles a las vulneraciones de la seguridad de los datos: según un reciente estudio, aproximadamente dos tercios de las más de sesenta instituciones financieras y bancarias internacionales analizadas se enfrentaron al menos a un ataque informático grave en el período de un año.

Esto implica que cualquier organización que trabaje en este sector debe vigilar incansablemente sus datos y asegurarse de que el hardware digital por el que puedan pasar sus datos (especialmente los equipos que habitualmente se pasan por alto pero que se usan con frecuencia, como los sistemas inalámbricos de presentaciones) esté dotado de características de seguridad que puedan impedir posibles vulneraciones. Además, en previsión de las nuevas amenazas que puedan surgir en el futuro, dichas organizaciones deben utilizar también equipos de mayor rendimiento, con tecnologías de vanguardia capaces de hacer frente a cualquier amenaza potencial que aparezca en escena.

Amenazas más habituales contra la seguridad de los datos en el sector financiero

En el caso de los bancos y las empresas de servicios financieros, las amenazas más habituales contra la seguridad de sus datos suelen encuadrarse en dos grandes categorías: vulneraciones de datos e infiltración en redes. Las vulneraciones de datos, en lo que se refiere a los sistemas inalámbricos de presentaciones (WPS, por sus siglas en inglés), implican intromisiones en la conexión inalámbrica entre el dispositivo transmisor del WPS y su receptor, las cuales conllevan filtraciones y robo de datos. Por otra parte, la infiltración en redes implica aprovechar la misma conexión inalámbrica para acceder a la red de toda la organización. Con esto en mente, corresponde al departamento de informática de estas organizaciones adquirir únicamente equipos de WPS que puedan atajar eficazmente este tipo de amenazas.

Cómo puede abordar un sistema inalámbrico de presentaciones las amenazas contra la seguridad de los datos

En vista de las amenazas anteriormente descritas, ¿qué características debe buscar el personal de informática en los sistemas inalámbricos de presentaciones que emplearán sus organizaciones?

En primer lugar, existen características indispensables para la seguridad de los datos inalámbricos que, por lo tanto, deberían ser requisito previo imprescindible para que el equipo de TI se plantee la adquisición de cualquier WPS. Estas incluyen un chip enrutador incorporado que gestione una señal inalámbrica independiente entre el transmisor y el receptor completamente aislada de la red de la organización y que, por lo tanto, evite la posibilidad de infiltración en la red. Otro requisito previo es una solución de WPS que no requiera instalar ningún software adicional o controladores en el dispositivo del usuario, con el fin de atajar la posibilidad de vulneraciones de datos a través del software de terceros.

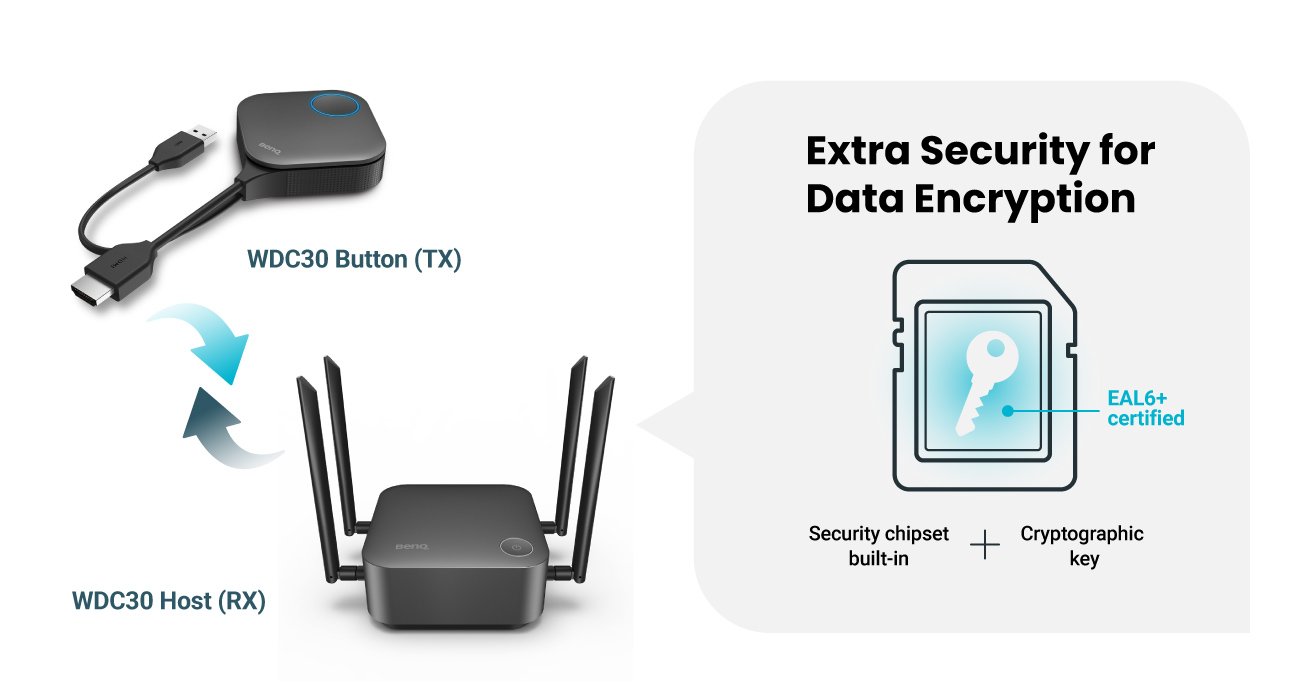

Mención aparte de estas dos características esenciales, el cifrado de datos también desempeña un papel importante en la protección de datos dentro de una red inalámbrica. Dependiendo de los niveles de seguridad, la tecnología de cifrado de datos puede ir desde el WPA del Wi-Fi básico hasta una seguridad basada en hardware. Si el WPS va a transferir datos altamente confidenciales, se debe escoger una solución de seguridad basada en hardware. A diferencia del cifrado de datos WPA estándar para Wi-Fi, una solución basada en hardware almacena una clave criptográfica en el conjunto de chips de seguridad integrado en el receptor del WPS.

Pero ¿cómo puede garantizarse que el conjunto de chips de seguridad sea realmente seguro? Existen estándares de protección de datos que brindan directrices para ayudar en el proceso de toma de decisiones en lo que se refiere a la adquisición de soluciones WPS. En Estados Unidos, el NIST (Instituto Nacional de Estándares y Tecnología) ha establecido el estándar FIPS 140, mientras que el Reglamento sobre la ciberseguridad de la UE también ha definido un marco de certificación en materia de seguridad informática en línea con los niveles de evaluación de criterios comunes, como se muestra en la tabla siguiente. Por ejemplo, al usar un WPS que requiere la mayor exigencia de seguridad, se sugiere que el conjunto de chips de seguridad esté al nivel EAL 4+/5+/6.

El marco de certificación de seguridad informática según el Reglamento de ciberseguridad de la UE

CC Evaluation Level |

Attack Potential |

Security Level |

CC Evaluation Level EAL 2/3 | Attack Potential Basic | Security Level - |

CC Evaluation Level EAL 2+ / 3+ / 4 | Attack Potential Enhanced Basic | Security Level Low |

CC Evaluation Level EAL 3+ / 4+ / 5 | Attack Potential Moderate | Security Level Substantial |

CC Evaluation Level EAL 4+ / 5+ / 6 | Attack Potential High | Security Level High |

Source: BSI Study 2017

Cómo brinda InstaShow WDC30 una protección de nivel empresarial

Autenticación bidireccional de transmisor-receptor con un establecimiento de comunicación (mediante el intercambio de certificados) que crea un túnel cifrado una vez que se completa la autenticación

Según las características de seguridad mencionadas anteriormente, se garantiza que el sistema inalámbrico de presentaciones InstaShow WDC30 de BenQ ofrecerá un nivel de protección superior al de otros dispositivos de WPS. La protección que InstaShow WDC30 brinda a los datos comienza por los elementos básicos indispensables de un chip enrutador discreto que gestiona una señal inalámbrica ajena a la red de la organización, sin necesidad de software y con un procedimiento de autenticación que garantiza que solo puedan conectarse los dispositivos correctos. Una vez autenticada la conexión, las posteriores transferencias de datos están protegidas por el algoritmo criptográfico FIPS 140-3 con certificación EAL6+ del InstaShow WDC30, con la clave criptográfica almacenada en un conjunto de chips de seguridad con certificado EAL6+.

Aunque InstaShow WDC30 cumple todas las medidas de seguridad de datos mencionadas anteriormente, posee algunas características adicionales que BenQ ha incluido en el dispositivo para optimizarlo aún más, como el uso de una señal inalámbrica Wi-Fi 6, más moderna y rápida (lo que también implica la utilización de las características de cifrado avanzadas de Wi-Fi 6), así como un botón de “corte” que permite desactivar las conexiones de dispositivos móviles BYOD para una mayor protección.

Para entender mejor el alcance de las características de InstaShow WDC30, recomendamos consultar la siguiente tabla de especificaciones.

Encontrar el mejor modelo de InstaShow según las necesidades del usuario

Model |

WDC10 / WDC10C |

WDC20 / WDC20C |

WDC30 |

Model Meeting Type | WDC10 / WDC10C Huddle Room Meeting | WDC20 / WDC20C Huddle Room Meeting | WDC30 Large-Size Room for confidentiality-sensitive meeting |

Model WiFi Standard | WDC10 / WDC10C WiFi5 | WDC20 / WDC20C WiFi5 | WDC30 WiFi6 |

Model Distance | WDC10 / WDC10C 8m | WDC20 / WDC20C 15m | WDC30 30m |

Model Output Resolution | WDC10 / WDC10C 1080p@60fps | WDC20 / WDC20C 4K@30fps | WDC30 4K@60fps |

Model B.Y.O.D | WDC10 / WDC10C N/A | WDC20 / WDC20C Airplay/ Google Cast/ BenQ InstaShare App | WDC30 Airplay/ Google Cast/ BenQ InstaShare App |

Model Max Connection | WDC10 / WDC10C 16 | WDC20 / WDC20C 32 | WDC30 64 |

Model Button Interface | WDC10 / WDC10C HDMI+USB Power or USB Type C | WDC20 / WDC20C HDMI+USB Power or USB Type C | WDC30 HDMI+USB Power |

Model WiFi Encryption | WDC10 / WDC10C WPA2 | WDC20 / WDC20C WPA2 | WDC30 WPA3 |

Model WiFi Security Certificate | WDC10 / WDC10C N/A | WDC20 / WDC20C N/A | WDC30 · CC EAL6+(ISO/IEC 15408) · FIPS 140-3 |

Model Others | WDC10 / WDC10C N/A | WDC20 / WDC20C HID Touchback Support | WDC30 · HID Touchback Support · Certified Germ Resistance |