Was ist CVE und CVSS?

- BenQ

- 2021-01-27

Bevor wir unsere Diskussion beginnen, müssen wir den Begriff "Schwachstelle" erklären. In Bezug auf die Elektronik gibt es eigentlich keinen festen Standard, mit dem der Begriff "Schwachstelle" definiert werden kann, da die Definitionen zwischen verschiedenen Organisationen und Forschungsgruppen variieren. Nehmen Sie dazu die folgenden Beispiele:

1. Das National Institute of Standards and Technology (NIST) definiert in seinem Entwurfsdokument NISTIR 8138 eine Schwachstelle als jede Schwäche in der Computerlogik von Produkten oder Geräten, die von einer Bedrohungsquelle ausgenutzt werden könnte.

2. Das Open Web Application Security Project (OWASP) definiert eine Schwachstelle wie folgt: Eine Schwachstelle ist ein Loch oder eine Schwäche in der Anwendung, die ein Designfehler oder ein Implementierungsfehler sein kann, der es einem Angreifer ermöglicht, den Interessengruppen einer Anwendung Schaden zuzufügen. Zu den Stakeholdern gehören der Eigentümer der Anwendung, die Benutzer der Anwendung und andere Instanzen, die sich auf die Anwendung verlassen.

3. Die Common Vulnerabilities and Exposures List (CVE®) definiert eine Schwachstelle allgemein als einen Schwachpunkt in der Berechnungslogik (z. B. Code) von Software- und Hardwarekomponenten, der, wenn er ausgenutzt wird, zu einer negativen Auswirkung auf Vertraulichkeit, Integrität oder Verfügbarkeit führt.

Wir konzentrieren uns bei unserer Diskussion auf die Definition der CVE-Organisation.

CVE ist eine Cybersicherheitsdatenbank, die alle Arten von Cybersicherheitsschwachstellen und -engpässen sammelt und speichert, jeder Schwachstelle eine Seriennummer gibt und sie für Forschung und Analyse öffentlich zugänglich macht. CVE wird vom U.S. National Cybersecurity Federally Funded Research and Development Center (FFRDC) der MITRE Corporation verwaltet und ist derzeit die weltweit führende Datenbank für Schwachstellen, die von der Cybersicherheitsbranche und der Unternehmenswelt anerkannt ist.

Jedes Mal, wenn ein Produkt, Hardware oder Software, auf Sicherheitslücken getestet werden muss, wird es über die CVE-Website geprüft. Wenn White-Hat-Hacker oder Forscher Schwachstellen entdecken, reichen sie diese bei CVE ein, die sie dann der Welt bekannt gibt, mit dem Ziel, die Benutzer auf die Situation aufmerksam zu machen und die Hersteller zu drängen, ihre unternehmerische Verantwortung in die Praxis umzusetzen, indem sie einen Patch für die Schwachstelle entwickeln.

Ein Beispiel für diesen Prozess ist die Offenlegung einer Schwachstelle in den Webbrowsern Microsoft Internet Explorer und Edge durch Google. Bei diesem Vorfall deckte Googles Team von Sicherheitsanalysten, Codename Project Zero, eine Schwachstelle sowohl in der 32-Bit- als auch in der 64-Bit-Version des IE sowie in Edge auf, die zu Abstürzen des Browsers sowie zu Fernangriffen und/oder der Übernahme der Hardware des Systems führen konnte. Ursprünglich hatte Project Zero die Schwachstelle direkt an Microsoft gemeldet und dem Unternehmen 90 Tage Zeit gegeben, einen Patch zu entwickeln, um das Problem zu beheben. Nachdem Microsoft jedoch nicht in der Lage war, in der vorgegebenen Zeit einen Patch zu entwickeln, machte Google den Fehler öffentlich. Die Schwachstelle selbst war ein sogenannter "Type Confusion Flaw", der im HandleColumnBreakOnColumnSpanningElement-Parameter auftritt, und erhielt schließlich die CVE-Seriennummer CVE-2017-0037.

Jeder in der CVE-Datenbank veröffentlichten Schwachstelle wird eine individuelle Seriennummer mit dem Format CVE-YYYY-NNNN zugewiesen, wobei CVE ein festes Präfix, YYYY das Jahr der Veröffentlichung und NNNN eine fortlaufende Nummer ist (im Prinzip hat diese Nummer nur vier Ziffern, sie kann aber bei Bedarf auf fünf oder mehr Ziffern erhöht werden). Zum Beispiel wurde dem 2014 entdeckten Heartbleed-Bug die Seriennummer CVE-2014-0160 zugewiesen.

Jeder kann auf die Website https://cve.mitre.org gehen und auf den entsprechenden Link für die Suche klicken oder eine Liste aller in der Datenbank veröffentlichten Schwachstellen herunterladen.

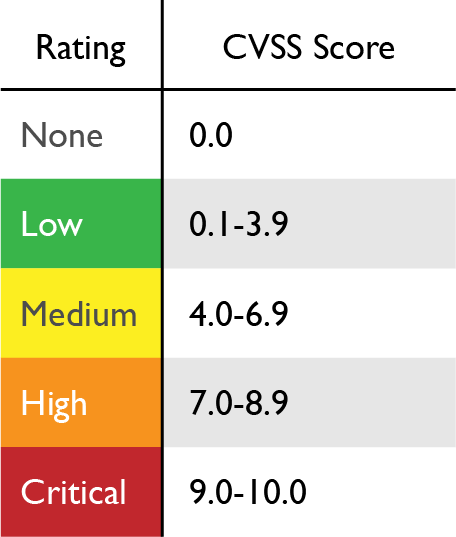

BenQ verwendet den CVSS-Standard zur Bewertung von Schwachstellen, um deren Schweregrad zu beurteilen. Weitere Details finden Sie in der folgenden Beschreibung:

CVSS

• Das Common Vulnerability Scoring System (CVSS) ist ein Instrument zur Bewertung des Schweregrads von Sicherheitslücken in Software.

• Der Vorschlag stammt vom NIST (The National Institute of Standards and Technology), das 1901 gegründet wurde und heute Teil des US-Handelsministeriums ist.

• Wird jetzt vom Forum of Incident Response and Security Teams (FIRST) betrieben.

Die aktuelle Version von CVSS (CVSSv3.1) wurde im Juni 2019 veröffentlicht.

Die Punktzahlen werden anhand einer Formel berechnet, die von mehreren Metriken abhängt, die die Einfachheit des Ausnutzens und dessen Auswirkungen beschreiben. Die Scores reichen von 0 bis 10, wobei 10 den höchsten Schweregrad darstellt. Während viele nur den CVSS-Basis-Score zur Bestimmung des Schweregrads verwenden, gibt es auch zeitliche und umgebungsbezogene Scores, um die Verfügbarkeit von Abhilfemaßnahmen bzw. die Verbreitung anfälliger Systeme innerhalb einer Organisation zu berücksichtigen.

Um die Sicherheit Ihrer Datenübertragungen zu gewährleisten, empfehlen wir Verbrauchern, vor dem Kauf eines Produkts mit CVE zu recherchieren, ob das besagte Produkt Sicherheitslücken aufweist. So können Sie eventuelle Zweifel an ihrem Kauf aus dem Weg räumen.

-

Trends und Wissenswertes

Die 3 kritischen Gründe, warum InstaShow Sie umgehend präsentieren lässt und gleichzeitig Ihre Daten schützt

Erfahren Sie mehr über das drahtlose Präsentationssystem BenQ InstaShow

2019.05.30 -

Trends und Wissenswertes

Wireless Screen Mirroring Security – Die besten Methoden für eine sichere Präsentation

Wie können Sie sicherstellen, dass firmeninterne Präsentationen, Tabellen und Vorträge sicher bleiben, auch wenn Sie auf ein drahtloses Präsentationssystem umsteigen? Laut Cybersicherheitsexperte Ken Buckler tragen die in diesem Artikel vorgestellten Methoden zur Sicherheit Ihrer Daten bei.

2024.11.13 -

Trends und Wissenswertes

Datensicherheit bei drahtlosen Präsentationen

Die Digitalisierung stellt auch Versicherungen vor neue Herausforderungen. Mit BenQ InstaShow können Sie vertrauliche Daten während Präsentationen schützen.

2020.08.24